实验目的:

1、掌握PPP PAP认证基本配置。

2、理解PAP的单向认证和双向认证。

3、理解PAP的明文加密方式。

实验拓扑:

实验步骤:

1、依据图中拓扑,为R1和R2部署PPP封装和IP地址,配置如下:

R1上

R1(config)#int s0/0 R1(config-if)#no shutdown R1(config-if)#encapsulation ppp R1(config-if)#ip address 12.1.1.1 255.255.255.0 R1(config-if)#exit

R2上

R2(config)#int s0/0 R2(config-if)#no shutdown R2(config-if)#encapsulation ppp R2(config-if)#ip address 12.1.1.2 255.255.255.0 R2(config-if)#exit

测试连通性,如下:

R1#ping 12.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 12.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 20/26/44 ms

2、部署PAP单向认证,其中R2为主认证方,R1为被认证方,配置如下:

R2上

R2(config)#username PingingLab password Cisco R2(config)#int s0/0 R2(config-if)#ppp authentication pap

R1上

R1(config)#int s0/0 R1(config-if)#ppp pap sent-username PingingLab password Cisco

单向认证中,一边为认证方,一边为被认证方。

3、部署PAP双向认证,在上面配置的基础上,加入以下配置:

R1上 R1(config)#username PingingLab2 password Cisco2 R1(config)#int s0/0 R1(config-if)#ppp authentication pap

R2上

R2(config)#int s0/0 R2(config-if)#ppp pap sent-username PingingLab2 password Cisco2

双向认证中,R1和R2同为认证方和被认证方。

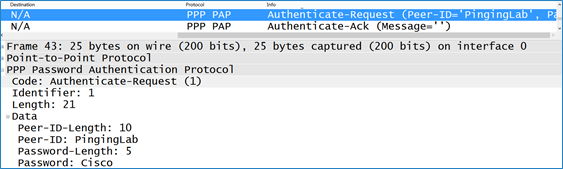

4、通过抓包理解PAP认证方式,如下:

从PPP分组视图可以看出,PAP认证采用明文方式,用户名和密码可以看到,所以非常不安全!在当今网络安全问题越来越严峻的情况下,非常不推荐采用此认证方式。此实验完成。

- 还没有人评论,欢迎说说您的想法!